南山杯CTF萌新赛WP

由于本人过于菜鸡大部分题都是misc(Designed BY Grilled Fish)

SAJOの奇妙冒险(一)幻影之血

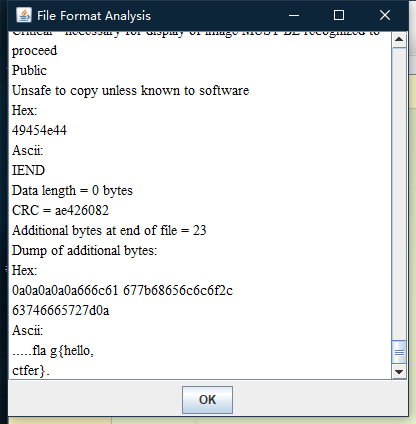

是一张图片,第一反应带入StegSlove,打开File Format,Flag就在里面了。

流量包

还真是个流量包,用wireshake打开

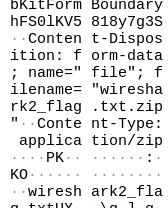

有个POST上传??

是个压缩包,很明显看得到flag在里面

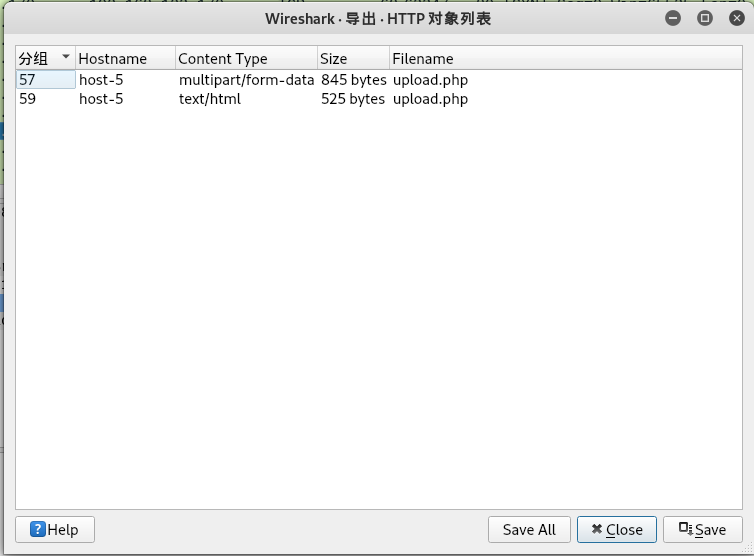

文件–导出对象–HTTP–save第一个

得到一个php

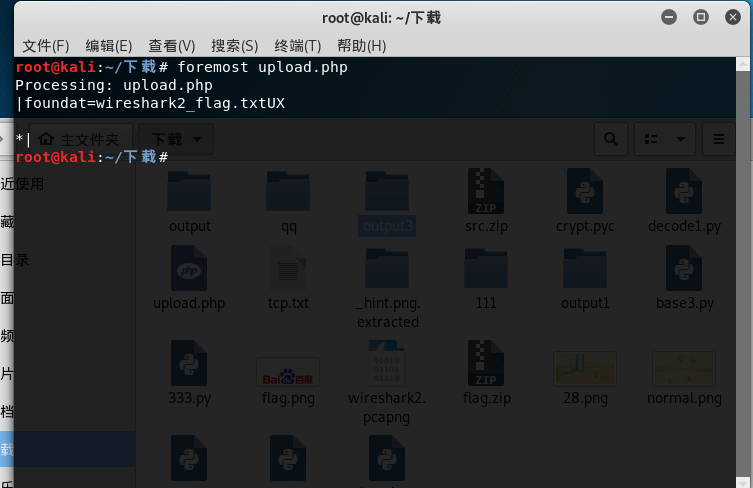

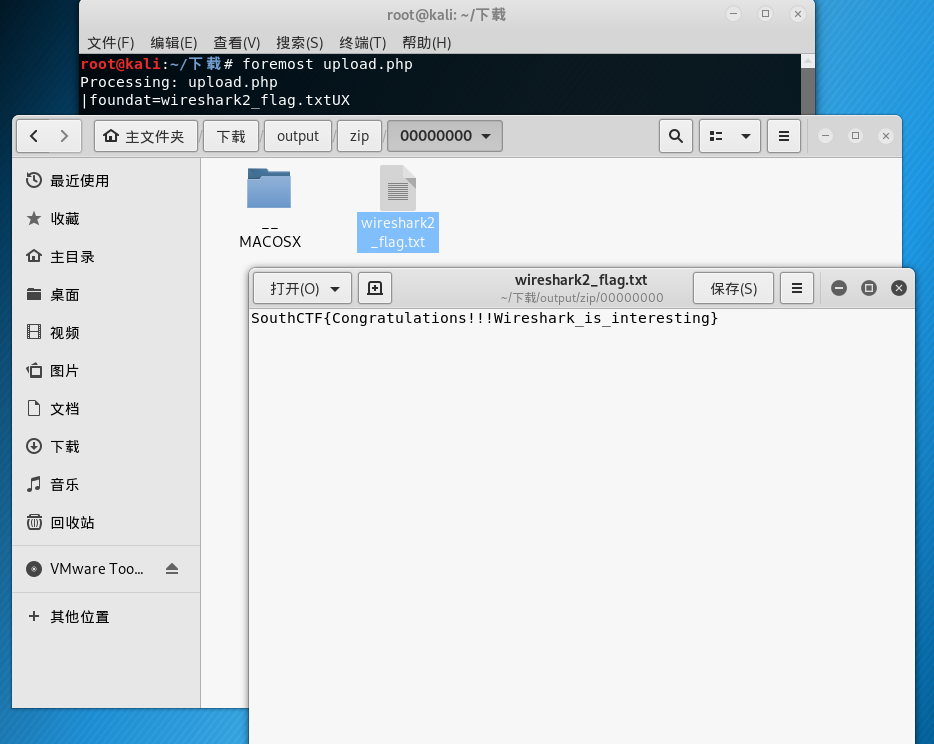

使用熟悉的foremost分离文件

得到压缩包,解压就是flag了

星辰十字军

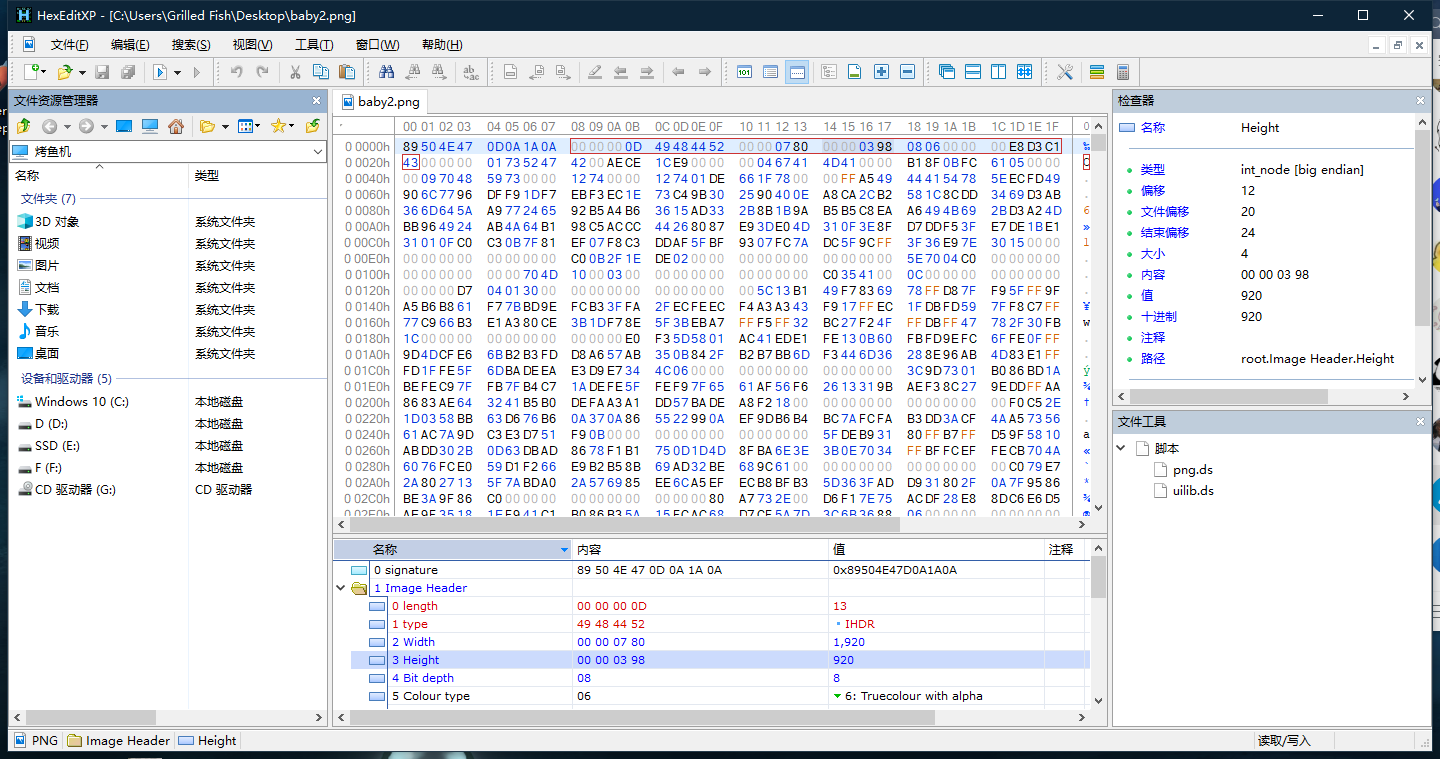

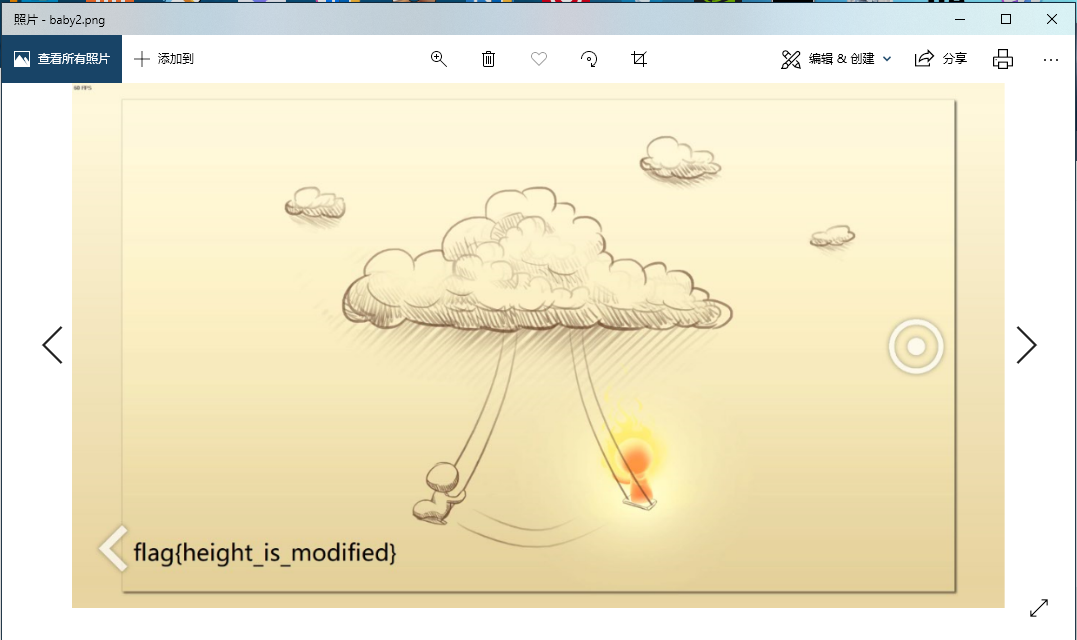

熟悉的png改高度题

用HexEditXP打开

盲猜1920×1080

改完保存

豆破二

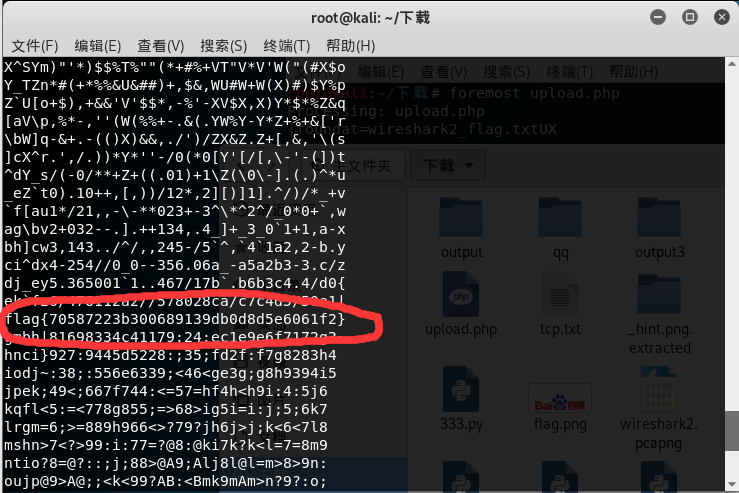

凯撒密码

直接写脚本破就完事

1 | # -*-coding:utf-8-* |

狗海豹

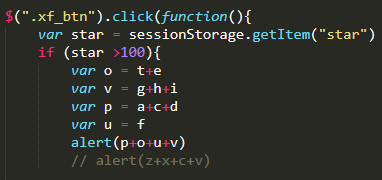

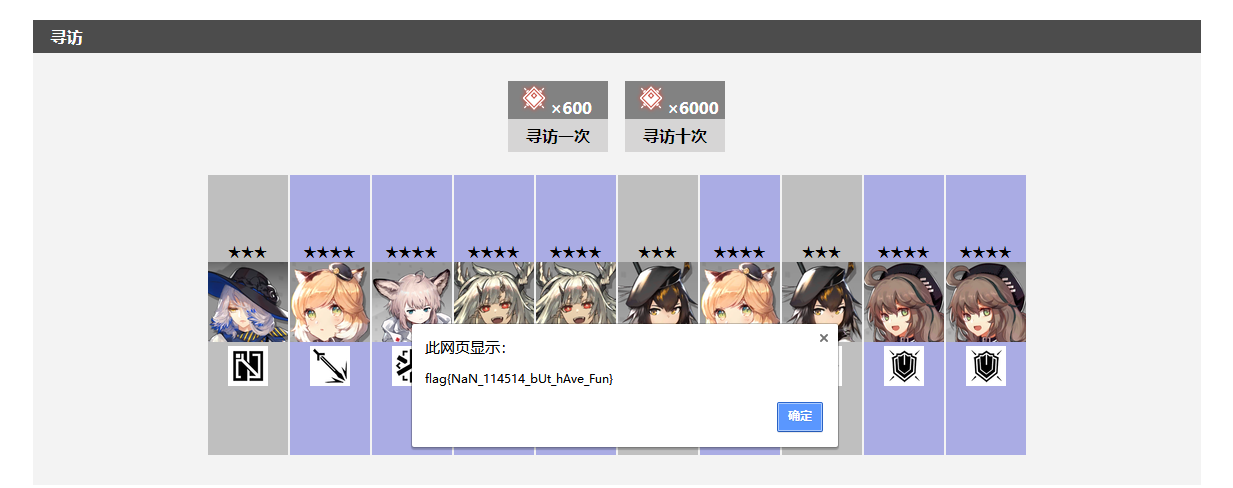

网页另存为,你会得到一个xf.js

打开它,往下滑

star随便改啦,保存后再点开网页,寻访到你设置的star数,flag就出来啦

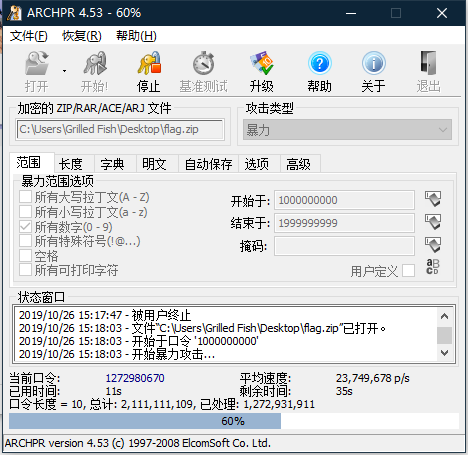

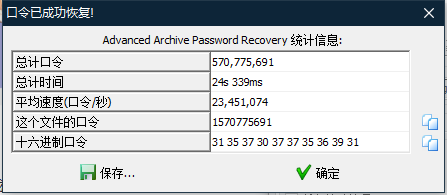

豆破(一)

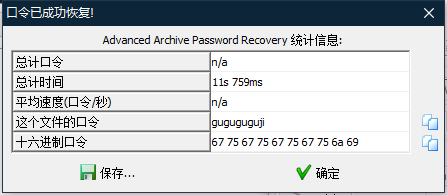

从题目可知密码与时间戳有关,用APRZ爆破一下就完事。

解压得到flag{d9832a587d8a4de1e69c94e1d907d421}

疯狂钻石

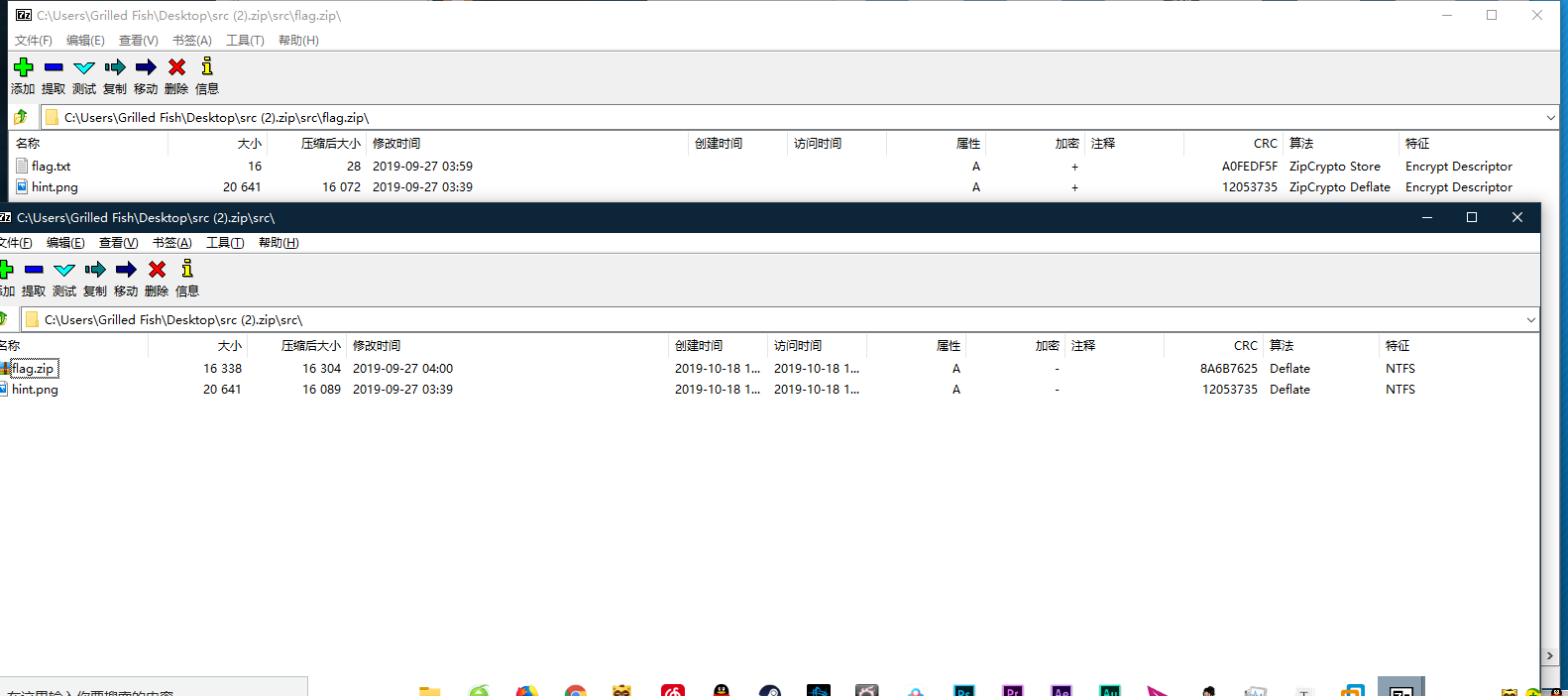

解压你会得到一个加密的flag压缩包和一张hint图片,对比CRC发现是加密压缩包里的一张图片。很明显用APRZ明文攻击就可以爆破了。

把hint.png用 好压 压缩成zip,在APRZ中选择明文

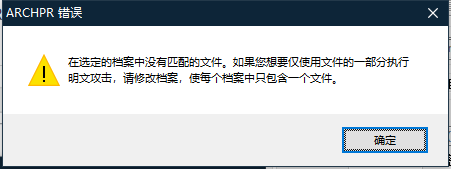

注意:如果你用了其他压缩软件,APRZ就会提醒

这个时候多试几个吧

明文爆破出压缩密码,解压得到flag{a_pure_zip}

豆破苍穹外传之涅天帝崛起【一】

就是个base64编码,多次转换一下就完事。

flag{do_you_know_base}